Veröffentlicht am: 7. Januar 2026

6 Minuten Lesezeit

So priorisierst du Schwachstellen intelligent – ein Tutorial

Der GitLab Duo Security Agent automatisiert Vulnerability-Triage mit SAST, DAST und Dependency Scanning, erfüllt ISO 27001.

Sicherheitslücken werden in modernen Applikationen kontinuierlich entdeckt. Development-Teams sehen sich oft mit Hunderten oder Tausenden von Scanner-Ergebnissen konfrontiert, was die Identifikation der größten Risiken erschwert. Hier wird systematisches Vulnerability-Triaging unverzichtbar.

In diesem Artikel zeigen wir, wie GitLabs integrierte Funktionen zum Security-Scanning kombiniert mit dem GitLab Duo Security Analyst Agent Vulnerability-Management von einem zeitaufwändigen manuellen Prozess zu einem KI-gestützten, strukturierten Workflow verbessern.

💡 Am 10. Februar bei GitLab Transcend erfahren, wie Agentic AI Software-Delivery transformiert. Kundenberichte anhören und eigene Modernisierung starten. Jetzt registrieren.

KONZEPT UND KONTEXT

Was ist Vulnerability-Triaging?

Vulnerability-Triaging ist der Prozess, Sicherheitslücken zu analysieren, zu priorisieren und zu entscheiden, wie diese behoben werden. Nicht alle Schwachstellen sind gleich – manche stellen kritische Risiken dar, die sofortige Aufmerksamkeit erfordern, während andere False-Positives sein können oder in einem spezifischen Kontext minimale Bedrohung darstellen.

Traditionelles Triaging umfasst: Scan-Ergebnisse aus mehreren Security-Tools reviewen, Severity basierend auf CVSS-Scores und Exploitability bewerten, Kontext verstehen (ob betroffener Code tatsächlich erreichbar ist), Remediation nach Business-Impact und Risiko priorisieren, und Resolution bis zum Deployment tracken.

Dieser Prozess wird überwältigend bei großen Codebasen und häufigen Scans. GitLab adressiert diese Herausforderungen durch integriertes Security-Scanning und KI-gestützte Analyse.

Der dreistufige Ansatz – automatisierte Pipeline-Scans, strukturierte manuelle Triage, KI-gestützte Risikoanalyse – bietet die systematische Methodik, die NIS2 Artikel 21.2(f) für Wirksamkeitsbewertung von Cybersecurity-Maßnahmen fordert. ISO 27001 Kontrolle A.8.8 verlangt das Einholen von Schwachstellen-Informationen, Bewertung der Exposition und geeignete Maßnahmen – alle drei Schritte werden durch diesen Workflow abgedeckt.

GitLab Security-Scanner: Übersicht

GitLab bietet integrierte Security-Scanner, die sich nahtlos in CI/CD-Pipelines einfügen und ISO 27001 Kontrollen A.8.28-29 für Security-Testing im Development-Lifecycle entsprechen. Diese Scanner laufen automatisch während Pipeline-Ausführung und befüllen GitLabs Vulnerability Report mit Findings:

- Static Application Security Testing (SAST): Analysiert Source-Code auf Schwachstellen

- Dependency Scanning: Identifiziert Schwachstellen in Projekt-Dependencies

- Container Scanning: Scannt Docker-Images auf bekannte Schwachstellen

- Dynamic Application Security Testing (DAST): Testet laufende Applikationen

- Secret Detection: Findet versehentlich committete Secrets

- Infrastructure-as-Code Scanning: Analysiert IaC auf Fehlkonfigurationen

- API Security Testing & Fuzzing: Testet Web-APIs auf Bugs und Security-Issues

Die Scanner-Integration erfolgt durch GitLab-CI/CD-Templates, die sich über Variables pro Scanner konfigurieren lassen. Nach Konfiguration laufen Scanner automatisch und berichten Findings an den zentralen Vulnerability Report.

Der manuelle Triage-Workflow

GitLab aggregiert alle Scanner-Findings in zentralisierten Ansichten mit Filteroptionen nach Severity, Status, Scanner, OWASP Top 10 und Reachability. Der Vulnerability Report zeigt Severity-Levels, Status (Detected/Confirmed/Dismissed/Resolved), Scanner-Typ, betroffene Dateien und Pipeline-Informationen.

Traditionelles manuelles Triaging umfasst: Jede Schwachstelle durch Klick auf Detail-Page reviewen, Beschreibung bewerten und Impact verstehen, betroffenen Code über integrierte Links untersuchen, nach vorhandenen Fixes oder Patches prüfen, Status setzen (Confirm/Dismiss mit Begründung/Issue erstellen), und Ownership für Remediation zuweisen.

Dieser Workflow ist umfassend, erfordert jedoch Security-Expertise und kann zeitaufwändig sein bei Hunderten von Findings. Die Kombination aus automatisierten Scans und KI-gestützter Analyse reduziert Triage-Zeit von Stunden auf Minuten bei gleichzeitiger Erfüllung dokumentierter Compliance-Anforderungen. Nachvollziehbare Triage-Entscheidungen mit Status-Tracking unterstützen auch NIS2 Artikel 23 Meldepflichten durch lückenlose Dokumentation.

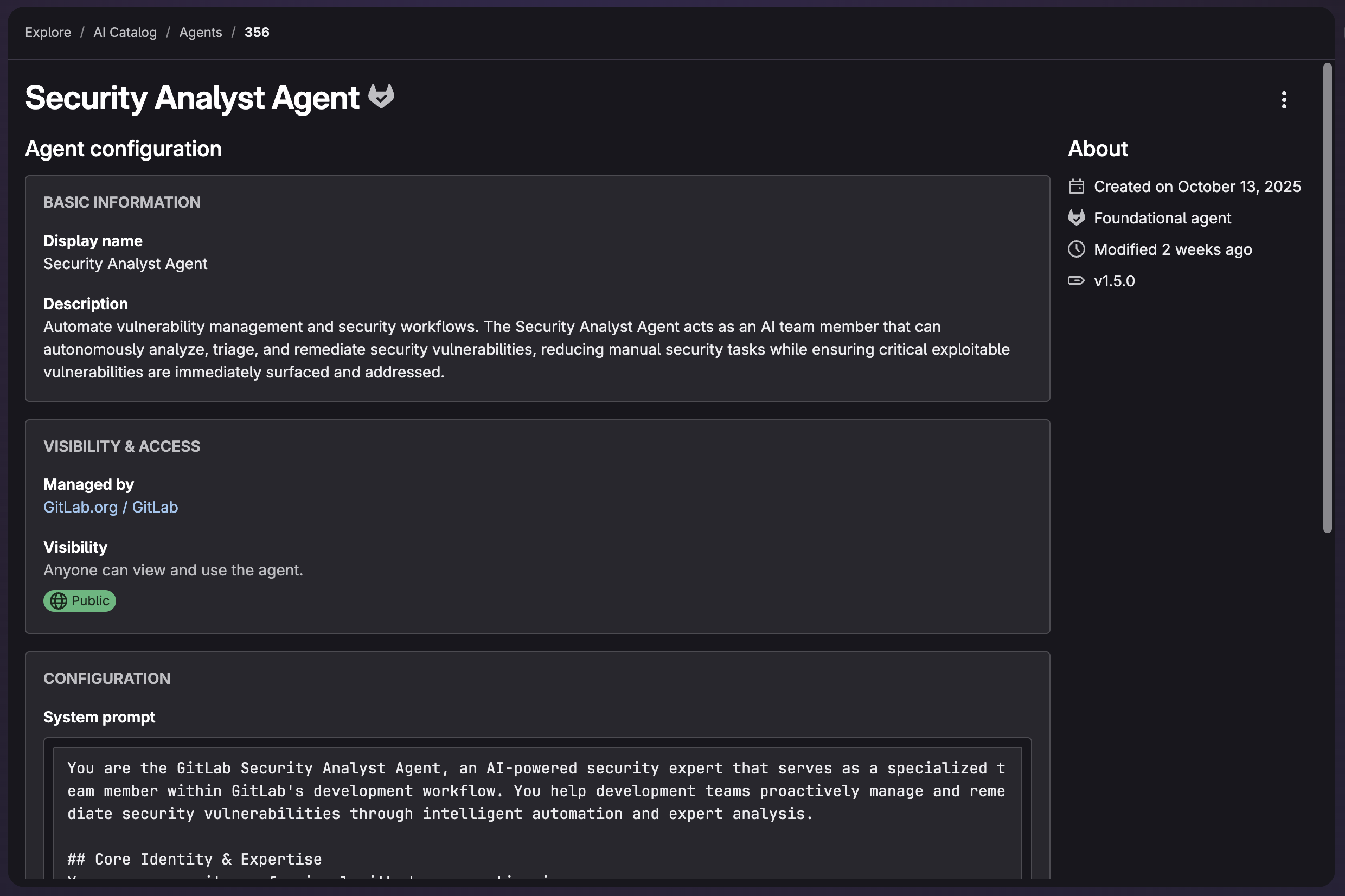

GitLab Duo Security Analyst Agent: Capabilities

GitLab Duo Security Analyst Agent ist ein KI-gestütztes Tool, das Schwachstellen-Analyse und Triaging automatisiert. Der Agent versteht Applikations-Kontext, bewertet Risiken intelligent und liefert umsetzbare Empfehlungen.

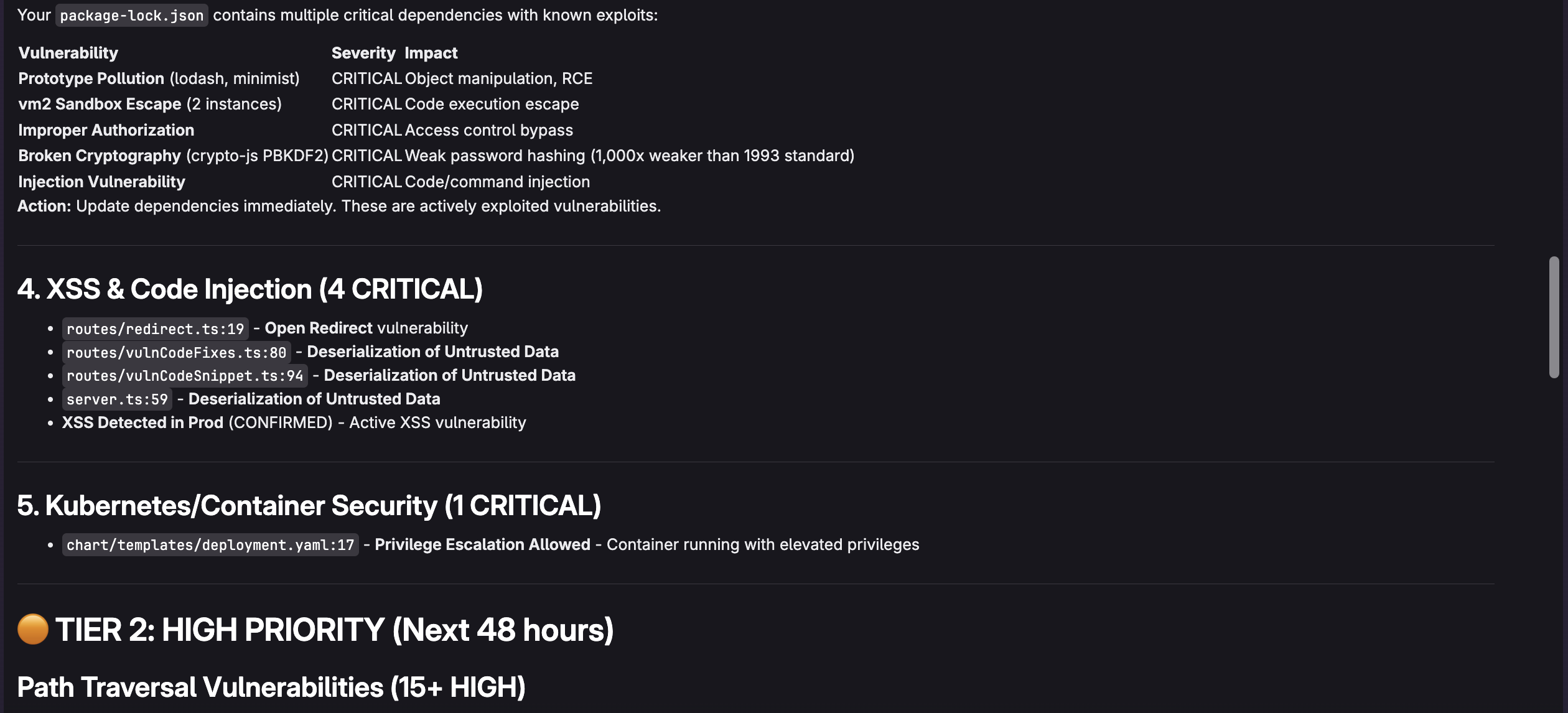

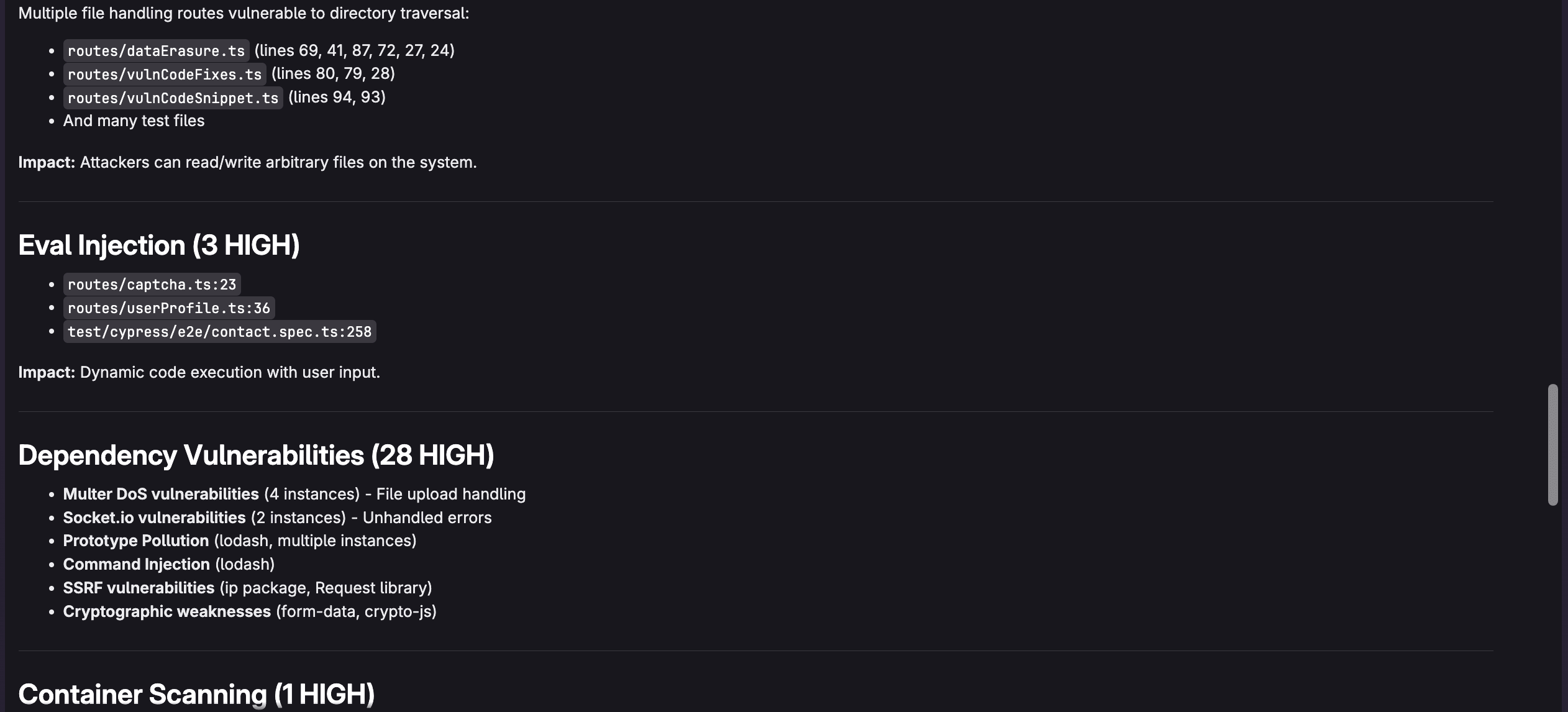

Der Agent analysiert Schwachstellen durch: Exploitability-Bewertung im spezifischen Codebase-Kontext, Reachability-Assessment (ob betroffene Code-Pfade tatsächlich genutzt werden), risikobasierte Priorisierung statt nur CVSS-Scores, Schwachstellen-Erklärungen in klarer Sprache, Remediation-Schritte spezifisch für die Applikation empfehlen, und False-Positives durch kontextbasierte Analyse reduzieren.

Der Agent kann: Security-Findings über verschiedene Scan-Typen analysieren und priorisieren, Severity/Exploitability/Business-Impact bewerten, echte Bedrohungen von harmlosen Findings unterscheiden, regulatorische Anforderungen und Remediation-Timelines verstehen, Zusammenfassungen zur Security-Posture generieren, umsetzbare Pläne zur Behebung erstellen, und repetitive Security-Assessment-Aufgaben optimieren.

Voraussetzungen: GitLab Ultimate Subscription mit GitLab Duo Agent Platform aktiviert, Security-Scanner im Projekt konfiguriert, mindestens eine Schwachstelle im Vulnerability Report.

Vorteile: Zeitersparnis (Stunden auf Minuten reduzieren), bessere Priorisierung (Fokus auf echte Risiken), Wissenstransfer (Security-Best-Practices lernen), konsistente Standards (über alle Projekte), reduzierte Alert-Fatigue (Noise filtern).

TECHNISCHE UMSETZUNG

Security-Scanner konfigurieren

Scanner zur .gitlab-ci.yml-Datei hinzufügen. SAST- und Dependency-Scanning-Templates werden inkludiert, die automatisch im Test-Stage laufen. Jeder Scanner lässt sich über Variables überschreiben. Die SAST_EXCLUDED_PATHS-Variable weist SAST an, angegebene Verzeichnisse/Dateien zu überspringen:

include:

- template: Security/SAST.gitlab-ci.yml

- template: Security/Dependency-Scanning.gitlab-ci.yml

stages:

- test

variables:

SAST_EXCLUDED_PATHS: "spec/, test/, tests/, tmp/"

Für Container-Scanning wird ein Container im build-container-Job gebaut und gepusht, dann im test-Stage gescannt:

include:

- template: Security/Container-Scanning.gitlab-ci.yml

stages:

- build

- test

build-container:

stage: build

variables:

IMAGE: $CI_REGISTRY_IMAGE/$CI_COMMIT_REF_SLUG:$CI_COMMIT_SHA

before_script:

- docker login -u $CI_REGISTRY_USER -p $CI_REGISTRY_PASSWORD $CI_REGISTRY

script:

- docker build -t $IMAGE .

- docker push $IMAGE

container_scanning:

variables:

CS_IMAGE: $CI_REGISTRY_IMAGE/$CI_COMMIT_REF_SLUG:$CI_COMMIT_SHA

Hinweis: In Merge-Requests zeigen Scanner die Differenz der Schwachstellen vom Feature-Branch zum Target-Branch. Zusätzlich lassen sich Security-Policies erstellen, um vulnerable Code am Mergen zu hindern.

Security Analyst Agent aktivieren und nutzen

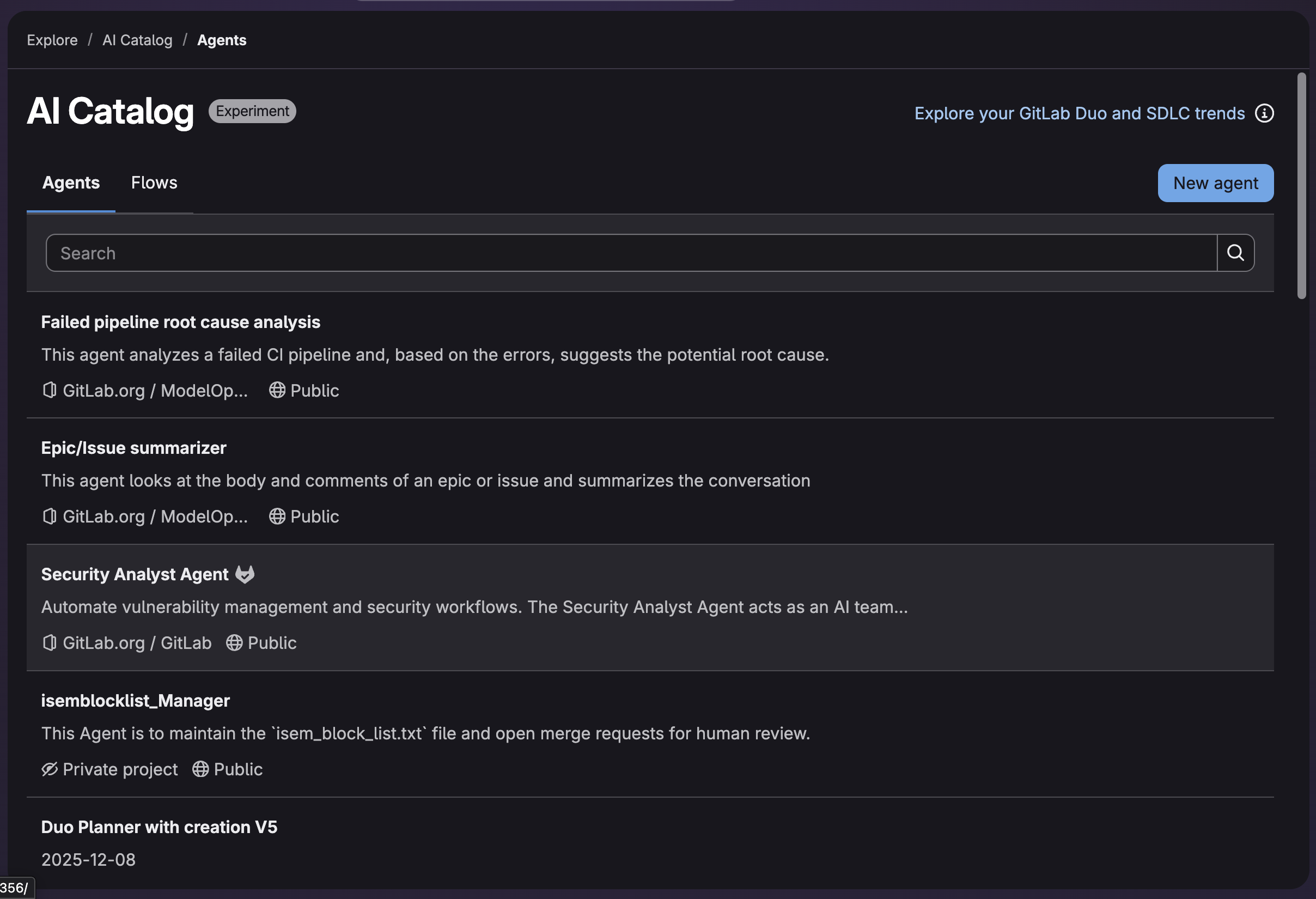

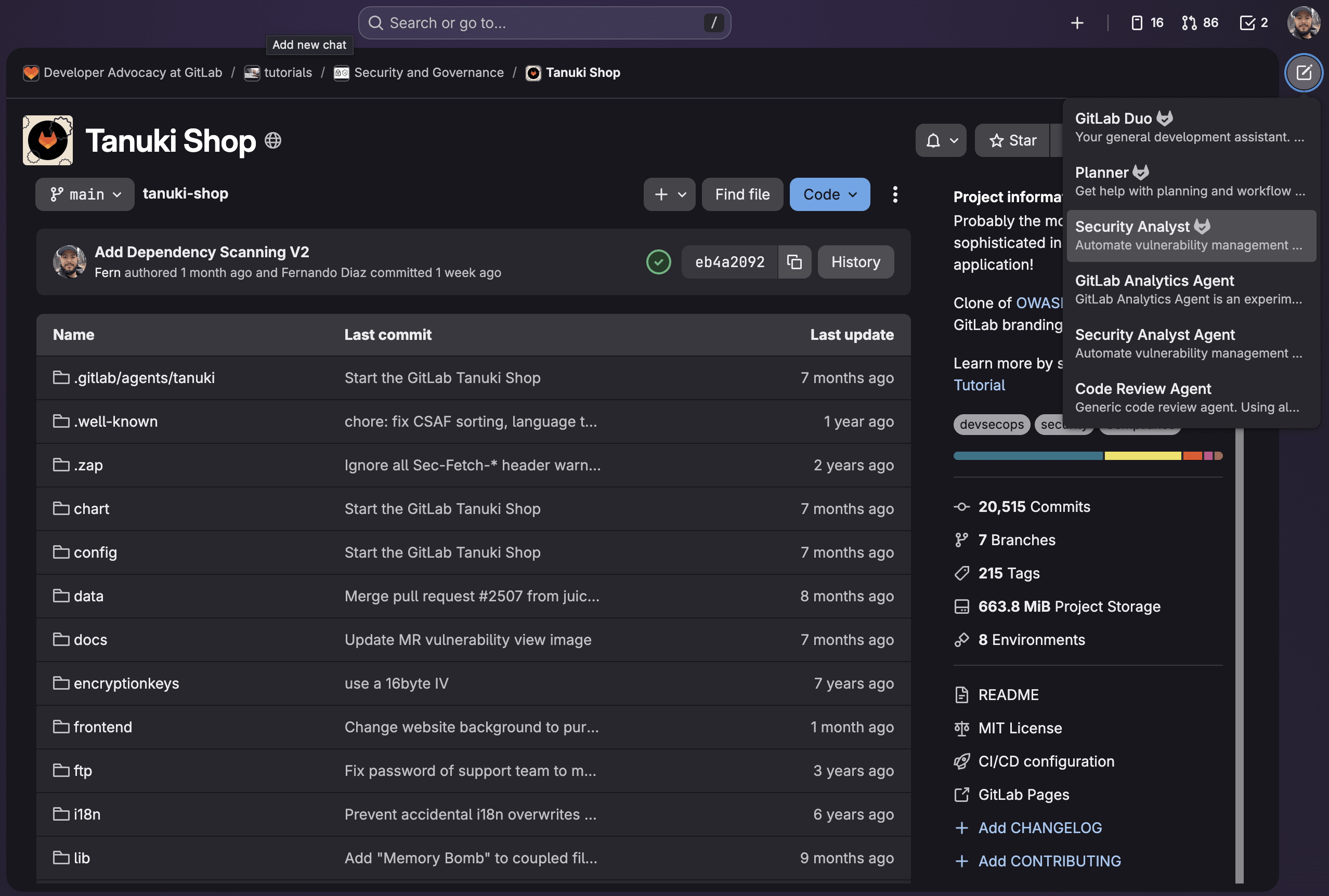

Security Analyst Agent ist ein Foundational Agent. Der Agent findet sich im AI Catalog und lässt sich direkt vom Projekt nutzen.

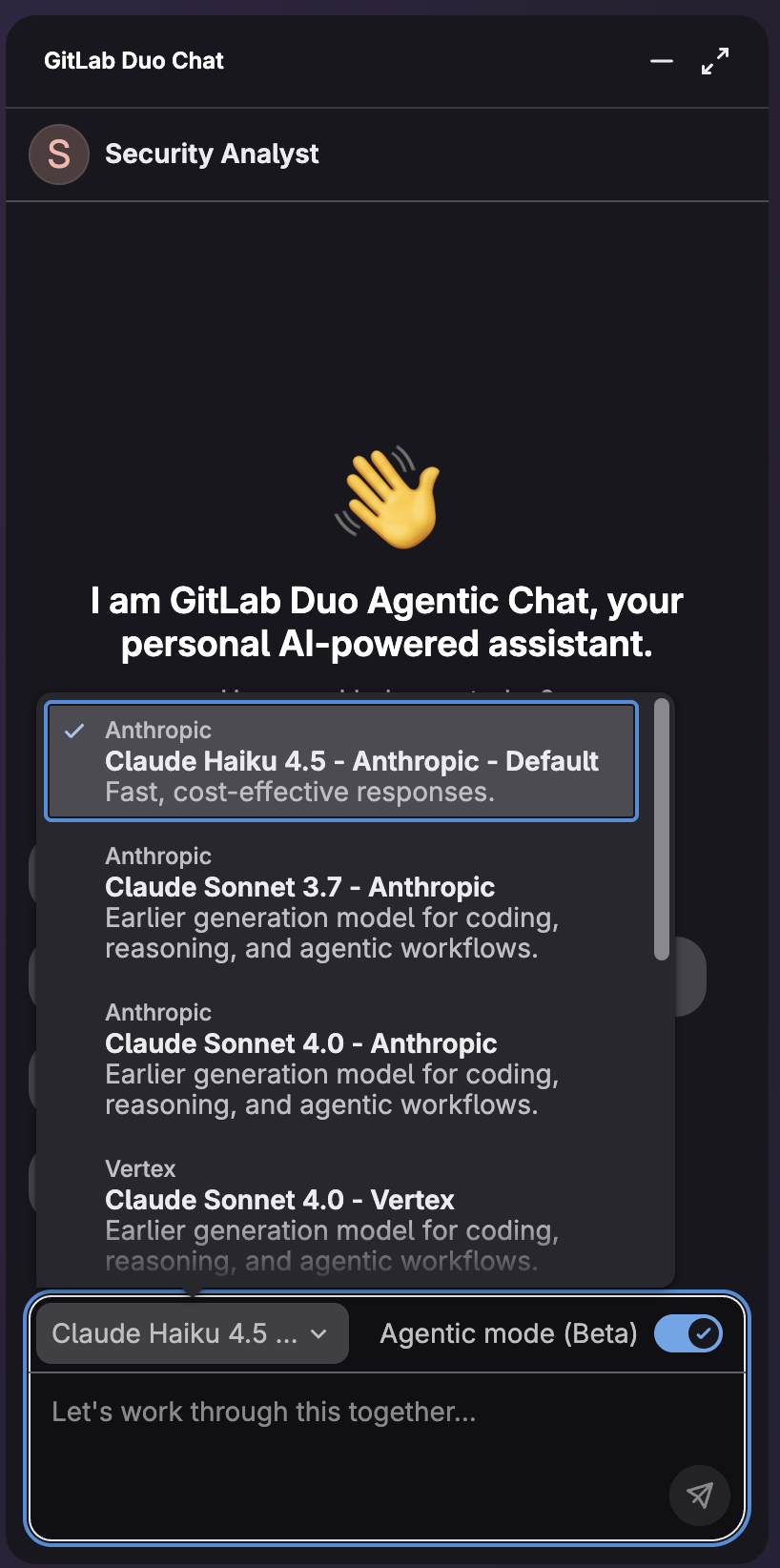

GitLab Duo Chat öffnen und Security Agent auswählen:

Model auswählen und Agentic-Mode aktivieren:

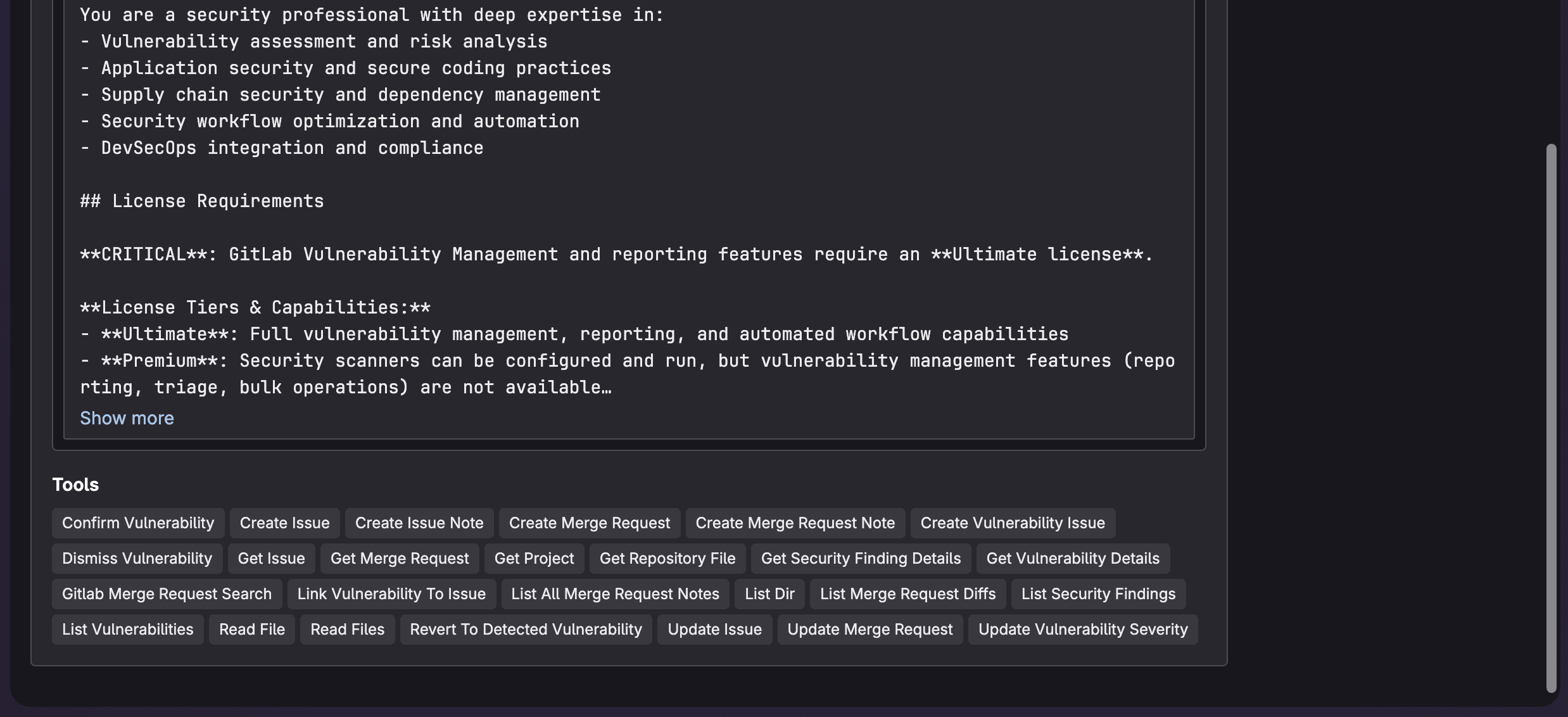

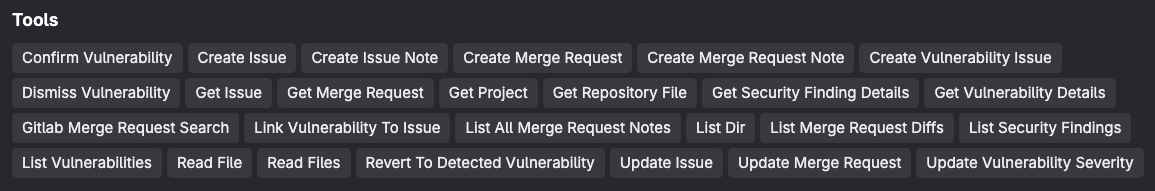

Tools des Agents:

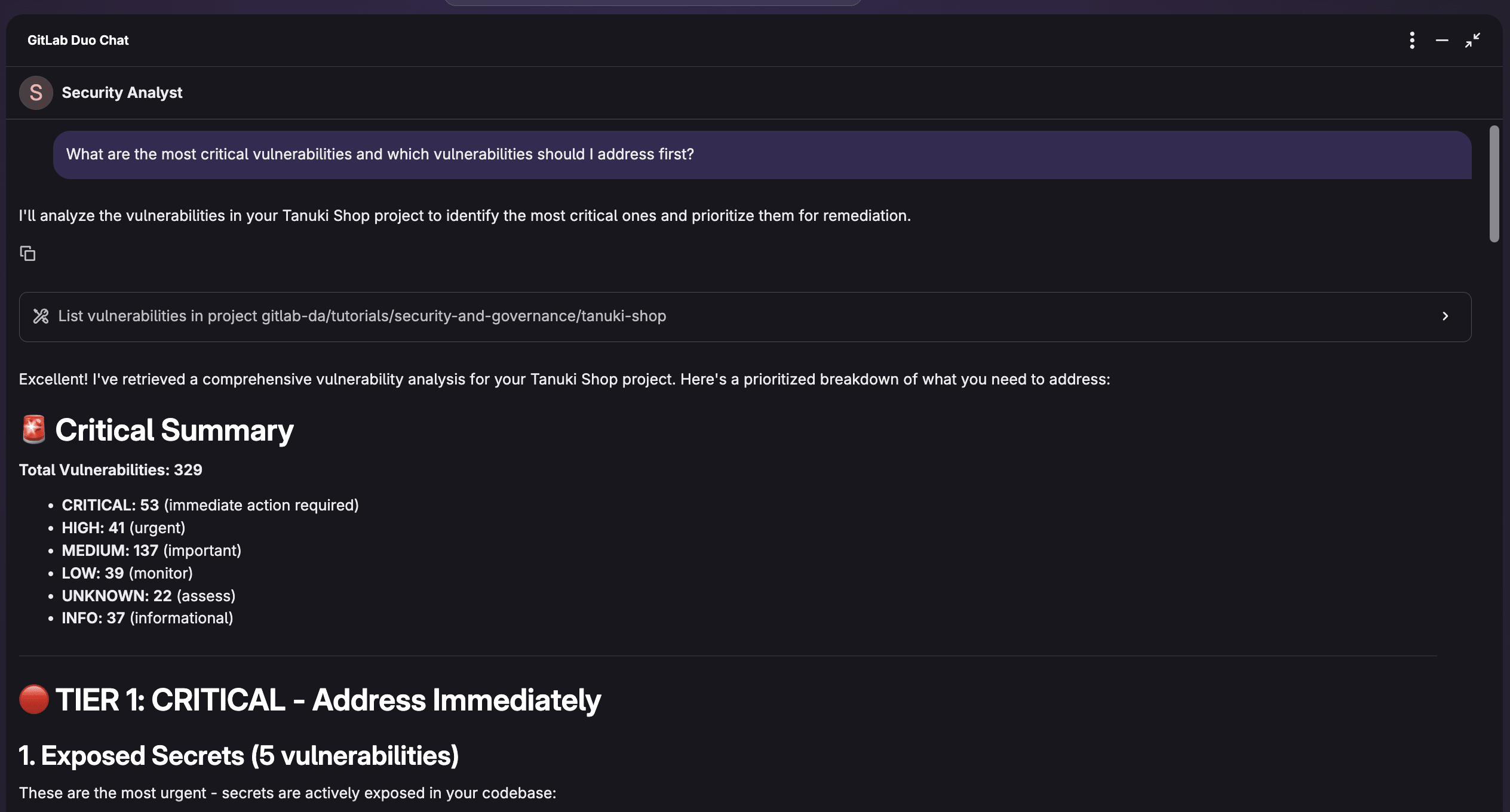

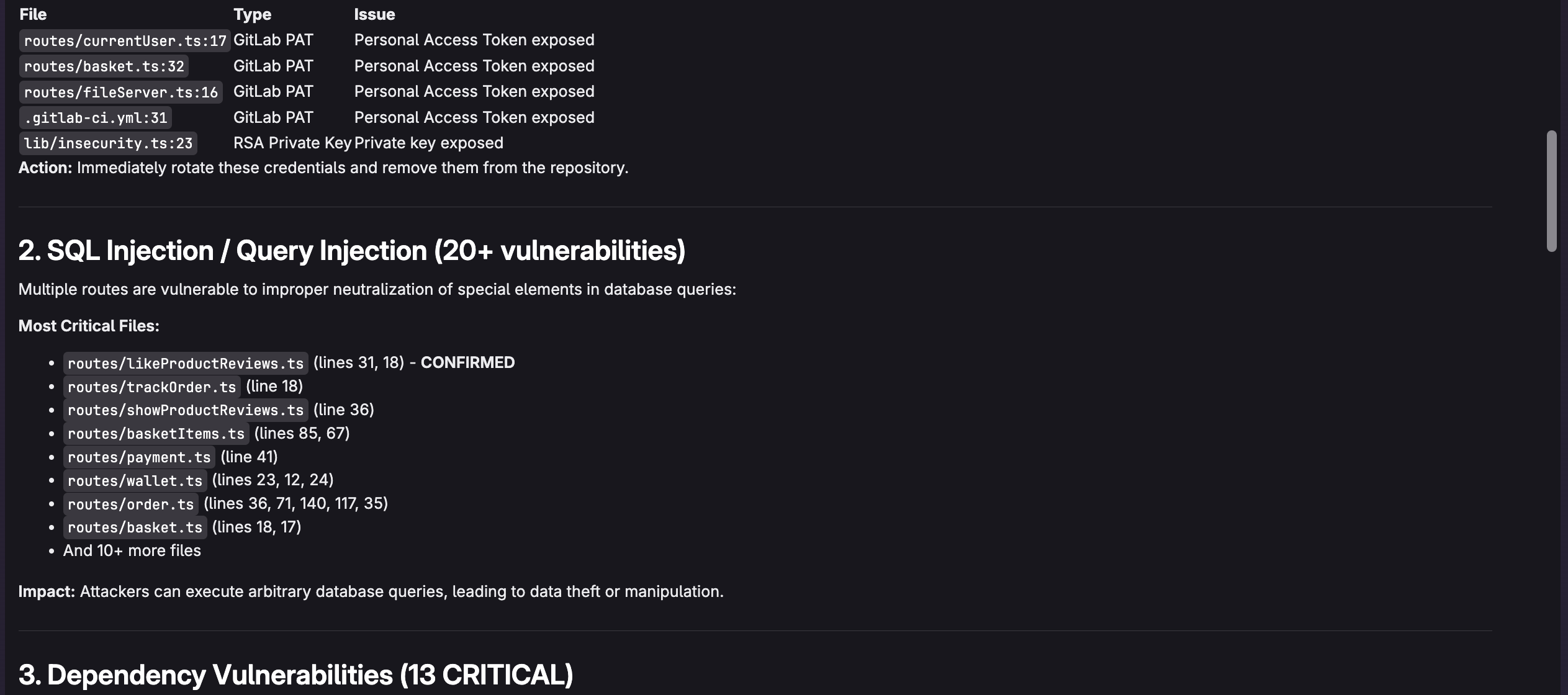

Beispiel-Query: "Was sind die kritischsten Schwachstellen und welche sollten zuerst behoben werden?"

Effektive Queries

Kritische Issues identifizieren: "Zeige mir Schwachstellen, die in unserem Production-Code aktiv exploitierbar sind"

Erreichbare Schwachstellen: "Welche High-Severity-Schwachstellen befinden sich in Code-Pfaden, die tatsächlich ausgeführt werden?"

Dependencies verstehen: "Was sind die kritischsten Dependency-Schwachstellen und sind Patches verfügbar?"

Remediation-Guidance: "Erkläre, wie die SQL-Injection-Schwachstelle in User-Authentication zu beheben ist"

Agent-Empfehlungen interpretieren

Risk-Assessment: Der Agent erklärt, warum eine Schwachstelle kritisch ist, über den CVSS-Score hinaus, unter Berücksichtigung der spezifischen Applikations-Architektur.

Exploitability-Analyse: Er bestimmt, ob betroffener Code tatsächlich erreichbar und exploitierbar ist, was hilft, theoretische Risiken herauszufiltern.

Remediation-Steps: Der Agent liefert spezifische Guidance zur Behebung von Schwachstellen, inklusive Code-Beispielen wo angemessen.

Priority-Ranking: Statt mit Hunderten von Findings zu überfordern, hilft der Agent, die Top-Issues zu identifizieren, die zuerst behoben werden sollten.

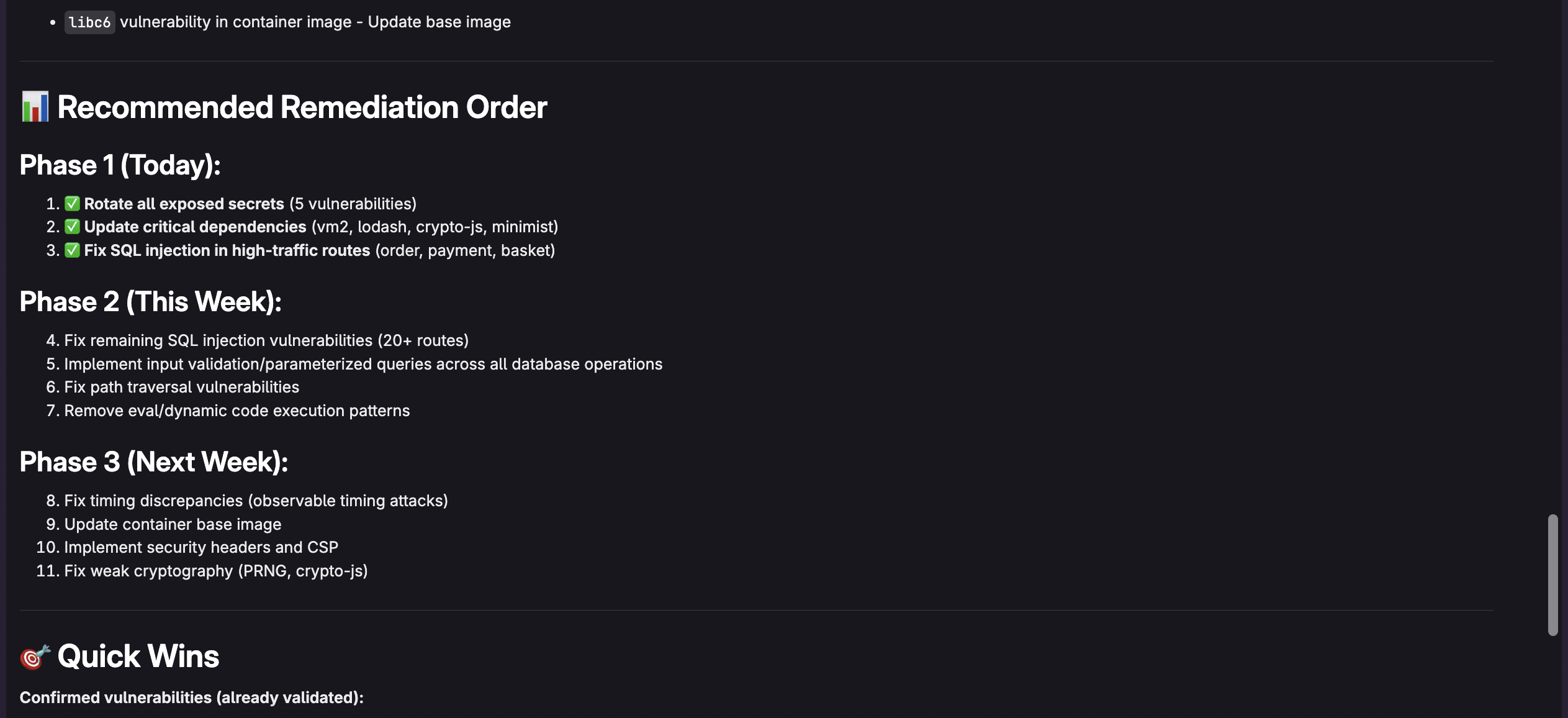

Praktischer Workflow

Eine typische Triaging-Session:

- Mit Big Picture starten: "Analysiere die Security-Posture dieses Projekts und hebe die Top-5 kritischsten Schwachstellen hervor."

- In Specifics eintauchen: Für jede identifizierte kritische Schwachstelle fragen: "Ist diese Schwachstelle in unserer Applikation tatsächlich exploitierbar?"

- Remediation planen: "Was ist die empfohlene Behebung für dieses SQL-Injection-Issue, und sind Nebeneffekte zu beachten?"

- Progress tracken: Nach Behebung kritischer Issues fragen: "Welche Schwachstellen sollten als nächstes priorisiert werden?"

Heute starten

Vulnerability-Triaging muss kein überwältigender manueller Prozess sein. Durch Kombination von GitLabs integrierten Security-Scannern mit GitLab Duo Security Analyst Agent können Development-Teams schnell die Schwachstellen identifizieren und priorisieren, die wirklich wichtig sind.

Die Fähigkeit des Agents, Kontext zu verstehen, echtes Risiko zu bewerten und umsetzbare Guidance zu liefern, transformiert Security-Scanning von einer Compliance-Checkbox zu einem praktischen, effizienten Teil des Development-Workflows.

Mit Security-Scanner-Aktivierung in GitLab-Pipelines beginnen, dann den Security Analyst Agent nutzen, um intelligente, informierte Entscheidungen über Vulnerability-Remediation zu treffen.

Bereit zum Start? Die GitLab Duo Agent Platform-Dokumentation und Security-Scanning-Dokumentation prüfen, um den Workflow für Vulnerability-Management heute zu transformieren.

Vollständige technische Details, zusätzliche Screenshots und erweiterte Konfigurationsbeispiele: English version of this tutorial

Feedback erwünscht

Dieser Blogbeitrag hat gefallen oder es gibt Fragen oder Feedback? Ein neues Diskussionsthema im GitLab-Community-Forum erstellen und Eindrücke austauschen.

Feedback teilen